淺談ARP攻擊防制

所屬欄目:計算機應用論文 發布日期:2010-09-16 16:37 熱度:

摘要:ARP欺騙和攻擊是近來網絡中普遍存在的現象,隨著ARP攻擊的不斷升級,不同的解決方案在網絡上流傳。但是筆者最近發現,有些ARP防制方法很容易操作和實施,但經過實際深入了解后,發現長期效果都不大,并且實際上對于真正的ARP攻擊發揮不了作用,也降低了局域網工作效率。要了解ARP欺騙攻擊,我們首先要了解ARP協議以及它的工作原理,以更好的來防范和排除ARP攻擊的帶來的危害。為了進一步讓大家了解并防制ARP,特撰寫此文,與用戶們共同探討、研究。

關鍵詞:ARP欺騙,病毒,路由器。

一、ARP介紹

首先,讓我們來了解一下ARP的含義。ARP的全稱是“AddressResolutionProtocol”(地址解析協議)。在局域網中,兩臺主機之間訪問通過網絡實際傳輸的是“幀”,“幀”里面也包含目標主機的MAC地址,這就像郵政快遞員手中的信,不僅包含需要傳遞的信息內容,也需要注明詳細的地址。但是光有信封和地址還不夠,還需要郵遞員知道詳細的街道和門牌號,也就是所謂“地址解析”,這部分工作主要是主機在發送幀前將目標IP地址轉換成目標MAC地址的過程。ARP協議的基本功能就是通過目標設備的IP地址,查詢目標設備的MAC地址,以保證通信的順利進行。

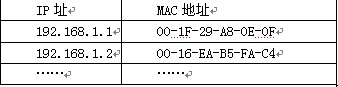

下面來簡單的講述ARP協議的工作原理.在局域網內每臺安裝有TCP/IP協議的電腦里都有一個ARP緩存表,表里的IP地址與MAC地址是一一對應的,如表所示。

我們以主機A(192.168.1.2)向主機B(192.168.1.1)發送數據為例。當發送數據時,主機A會在自己的ARP緩存表中尋找是否有目標IP地址。如果找到了,也就知道了目標MAC地址,直接把目標MAC地址寫入幀里面發送就可以了;如果在ARP緩存表中沒有找到相對應的IP地址,主機A就會在網絡上發送一個廣播,目標MAC地址是“FF.FF.FF.FF.FF.FF”,這表示向同一網段內的所有主機發出這樣的詢問:“192.168.1.1的MAC地址是什么?”網絡上其它主機并不響應ARP詢問,只有主機B接收到這個幀時,才向主機A做出這樣的回應:“192.168.1.1的MAC地址是00-1F-29-A8-0E-0F。”這樣,主機A就知道了主機B的MAC地址,它就可以向主機B發送信息了。同時它還更新了自己的ARP緩存表。

整個過程就像一個第一天上班的郵政快遞員,想要送信給“李四”,不知道該做什么,只有滿腔熱情,站在大馬路上挨個問:“李四那兒?”。只要有人應答“我就是李四”,這位不辭辛勞的郵政快遞員就立刻投送,也不驗明正身。在一個人人誠實的烏托邦,郵政快遞員的工作還是能切實地進行。但若是旁人覺得快遞物品對自己來說有價值,想要用欺騙手段獲取物品的話,快遞員這種工作方式就會帶來混亂了。

ARP攻擊的原理,互聯網上很容易找到,這里不再覆述。原始的ARP協議運作,會附在局域網接收的廣播包或是ARP詢問包,無條件覆蓋本機緩存中的ARP/MAC對照表。這個特性好比前面那位無知的郵政快遞員,聽了每一個路人和他說話都信以為真,誰回答“我是李四”就立刻以最新聽到的信息作決定,將信件送交至應答者。

我們再回來看ARP攻擊和這個稀里糊涂的郵政快遞員的關系。常見ARP攻擊對象有兩種:一是網絡網關,也就是路由器;二是局域網上的計算機,也就是一般用戶。攻擊網絡網關就好比發送錯誤的地址信息給快遞員,讓郵政快遞員整個工作大亂,所有信件無法正常送達。而攻擊一般計算機就是直接和一般人謊稱自己就是快遞員,讓一般用戶把需要傳送物品傳送給發動攻擊的計算機。現實社會中,前者,路由器被攻擊的情況可以在大型公司和網吧場所頻繁見到,主要是不懷好意的商業競爭對手惡意干擾路由器的正常運行,以達到致使對方整體網絡癱瘓的目的。后者,一般用戶被攻擊,常見于帶寬較小的共享網絡,B主機利用ARP欺騙A主機的網卡,導致A主機不能訪問外網,此時B主機就可以獨享對外網絡的總體帶寬。總而言之,均為滿足一己私利,利用ARP進行不法手段。

由于一般的計算機及路由器的ARP協議的固有的缺陷,因此只要有惡意計算機在局域網持續發出錯誤的ARP訊息,就會讓計算機及路由器信以為真,作出錯誤的傳送網絡包動作。針對ARP攻擊的防制,常見的方法,可以分為以下三種作法:

1、利用ARPecho傳送正確的ARP訊息:通過頻繁地提醒正確的ARP對照表,來達到防制的效果。

2、利用綁定方式,固定ARP對照表不受外來影響:通過固定正確的ARP對照表,來達到防制的效果。

3、舍棄ARP協議,采用其它尋址協議:不采用ARP作為傳送的機制,而另行使用其它協議例如PPPoE方式傳送。

二、ARP病毒防制法

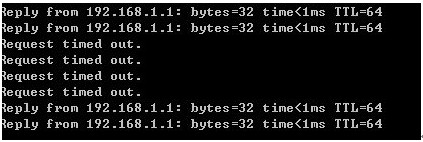

通過對ARP工作原理的簡略分析后,我們可以得知如果系統ARP緩存表被修改,并且不停的將一系列錯誤的內網IP或者干脆偽造一個假的網關通知路由器進行欺騙的話,網絡就肯定會出現大面積的掉線問題,這樣的情況就是典型的ARP攻擊,對遭受ARP攻擊的判斷,其方法很容易,你找到出現問題的電腦點“開始”“運行”進入系統的DOS操作。輸入ping192.168.1.1(一般默認網關IP地址),ping路由器的LANIP丟包情況。如下圖:

圖片一

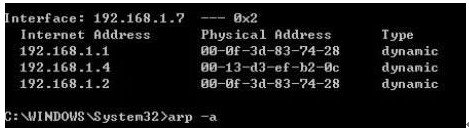

內網ping路由器的LANIP間斷性丟包,然后又連上,緊接著又階段性丟包,呈現一定規則。這很有可能是中了ARP攻擊,為了進一步確認,我們可以通過查找ARP表來判斷。DOS界面中輸入ARP-a命令,顯示如下圖:

圖片二

可以看出192.168.1.1地址和192.168.2地址的IP的MAC地址都是00-0f-3d-83-74-28,很顯然,這就是ARP欺騙造成的。通過第二步判斷該主機已經遭ARP攻擊。下面我們簡單介紹一下如何找到行之有效的防制辦法來防止這類攻擊對網絡造成的危害。

處理簡單的APR攻擊一般處理辦法可分三個步驟來完成。

1、激活路由器自我保護機制

進入路由器的防火墻的基本配置欄將“防止ARP病毒攻擊”這一行的“激活”點擊并確定。該步驟的目的是從網絡設備硬件機制上進行預警防護,做到有備無患。

2、在每臺pc上綁定網關的IP和其MAC地址

在每臺PC機上進入dos操作,輸入arp–s192.168.1.1(網關IP)00-0f-3d-83-74-28(網關MAC),(每臺電腦的IP地址和MAC地址可以輸入DOS命令ipconfig/all查出)Enter后完成每臺PC機的綁定。該步驟的目的是防止篡改MAC地址欺騙路由器。

但該方法的缺陷是,如果重起了電腦,該主機上的IP和MAC地址綁定作用就會消失,所以可以把此命令做成一個批處理文件,放在操作系統的啟動里面,批處理文件可以這樣寫:

@echooff

arp-d

arp-s路由器LANIP路由器LANMAC

3、在路由器端綁定用戶網關的IP和其MAC地址:

進入路由器的高級設置中,在DHCP功能中對IP和MAC地址進行綁定。

以上三則簡略的防范APR攻擊的方法,適合于絕大多數初級用戶,借助于這樣的操作基本可以解決問題,但不一定能解決根本問題,因為很多ARP攻擊之所以得逞往往是主機使用者的諸多細節問題沒有處理所致。接下來,我們將列舉一些注重于細節的操作手段,進一步控制ARP的攻擊,較為徹底的防范ARP進攻,而這樣的防范方式絕大多數和電腦的使用者習慣有著密不可分的關系。

1、控制病毒源

對病毒源頭的機器進行處理,直接采取殺毒或重新裝系統措施。此操作比較重要,解決了ARP攻擊的源頭PC機的問題,可以保證內網免受攻擊。治標還需治本,解決源頭主機才是關鍵。

2、網絡管理員檢查局域網病毒。

安裝國內外正版殺毒軟件,并且一定要定期更新病毒庫,定期對機器進行病毒掃描。沒有條件在線升級病毒庫的內網,可以由管理員下載殺毒軟件離線升級包,給局域網內主機的殺毒軟件進行全面升級。

3、安裝關鍵系統補丁。

進入操作系統的控制面板,點擊自動更新選項,雙擊運行。通過WindowsUpdate安裝好系統補丁程序(關鍵更新、安全更新和ServicePack)。如果不及時修復系統漏洞,那么危害主機安全的不僅僅是ARP病毒。

4、給系統管理員帳戶設置足夠復雜的混編密碼

列如12位以上密碼,采用字母+數字+符號的混編組合。并且,可以禁用/刪除一些不使用的帳戶,列如停用Guest來賓訪問。

5、定期更新殺毒軟件的病毒庫。

安裝并使用網絡防火墻軟件,網絡防火墻在防病毒過程中也可以起到至關重要的作用,能有效地阻擋自來網絡的攻擊和病毒的入侵。殺毒軟件的病毒庫更新最好可以設置為每天定時自動更新。

6、關閉一些不需要的系統服務。

條件允許的可關閉系統內非必要的共享設置,也包括C$、D$等管理共享。完全單機的用戶也可直接關閉Server服務,關閉網絡和打印機共享服務。

7、謹慎點擊網絡鏈接

在打開陌生QQ、MSN等聊天工具上轉發的網址鏈接之前,可簡略分析網址的安全性。不要隨便打開或運行陌生、可疑文件和程序,不要訪問一些域名很奇特的網站。特別留心查看后綴名是.EXE的程序和郵件的附件。在接受郵件之前,確保殺毒軟件或者防火墻正在運行之中。

三、結束語

ARP攻擊防制是一項需要謹慎小心的過程,切忌大意馬虎,我們可以采取上述方法警惕ARP攻擊,以減少受到的危害,提高工作效率,降低經濟損失。

【參考文獻】

[1]王群.非常網管.網絡安全[M].北京:人民郵電出版社,2007.4.

[2]譚敏,楊衛平.ARP病毒攻擊與防范[J].網絡安全技術與應用,2008.4

[3]StevensWR.TCP/IP詳解(卷1:協議)[M].北京:機械工業出版社,2003。

[4]譚浩強.C程序設計[M].北京:清華大學出版社,1999年。

[5]周明天等.TCP/IP網絡原理與技術.北京:清華大學出版社,1993年

[6]王曉春等.計算機網絡與Intemet教程.北京:清華大學出版社,1999年

搜論文知識網致力于為需要刊登論文的人士提供相關服務,提供迅速快捷的論文發表、寫作指導等服務。具體發表流程為:客戶咨詢→確定合作,客戶支付定金→文章發送并發表→客戶接收錄用通知,支付余款→雜志出版并寄送客戶→客戶確認收到。鳴網系學術網站,對所投稿件無稿酬支付,謝絕非學術類稿件的投遞!

文章標題:淺談ARP攻擊防制

轉載請注明來自:http://www.56st48f.cn/fblw/dianxin/yingyong/4185.html

相關問題解答

攝影藝術領域AHCI期刊推薦《Phot...關注:106

Nature旗下多學科子刊Nature Com...關注:152

中小學教師值得了解,這些教育學...關注:47

2025年寫管理學論文可以用的19個...關注:192

測繪領域科技核心期刊選擇 輕松拿...關注:64

及時開論文檢索證明很重要關注:52

中國水產科學期刊是核心期刊嗎關注:54

國際出書需要了解的問題解答關注:58

合著出書能否評職稱?關注:48

電信學有哪些可投稿的SCI期刊,值...關注:66

通信工程行業論文選題關注:73

SCIE、ESCI、SSCI和AHCI期刊目錄...關注:121

評職稱發論文好還是出書好關注:68

復印報刊資料重要轉載來源期刊(...關注:51

英文期刊審稿常見的論文狀態及其...關注:69

電子信息論文范文

智能科學技術論文 廣播電視論文 光電技術論文 計算機信息管理論文 計算機網絡論文 計算機應用論文 通信論文 信息安全論文 微電子應用論文 電子技術論文 生物醫學工程論文 軟件開發論文

SCI期刊分析

- MEASUREMENT SCIENCE and TECHNOLOGY中科院分區

- MEAT SCIENCE期刊最新中科院分區

- MECCANICA中科院幾區

- MECHANICAL ENGINEERING中科院分區

- MECHANICAL SYSTEMS AND SIGNAL PROCESSING期刊最新中科院分區

- MECHANICS OF MATERIALS期刊最新中科院分區

- Mechanics of Solids中科院分區

- MECHANICS OF TIME-DEPENDENT MATERIALS期刊最新中科院分區

- MECHANISM AND MACHINE THEORY中科院幾區

- MECHATRONICS雜志是中科院幾區