基于攻防博弈和隨機 Petri 網的 DDoS 攻防對抗評估

所屬欄目:社會學論文 發布日期:2019-05-20 10:22 熱度:

摘 要: 為了對 DDoS 攻防行為進行有效評估以防御 DDoS 攻擊, 本文首先對 DDoS 攻防評估研究現狀進行了分析, 然后基于隨機 Petri 網建立了 DDoS 攻防行為對抗網, 提出了以攻防穩態概率作為攻防行為評估的依據, 緊接著基于攻防博弈提出了攻防博弈策略求解方法, 最后對本文所建立的 DDoS 攻防行為對抗網進行穩態分析并綜合考慮攻防行為收益和攻防行為強度兩方面因素進行了仿真評估, 評估結果表明本文方法更具合理性和針對性.

關鍵詞: 攻防博弈; 隨機 Petri 網; 穩態概率; DDoS 攻防對抗; 評估

1 引言

分布式拒絕服務攻擊[ 1 ] (Distributed Denial of Service, DDoS) 是一種分布式、協作式、大規模的 DoS 攻擊方式, 大多利用 Internet 上已被攻陷的計算機作為 “僵尸”, 向某一特定的目標發起密集式的“拒絕服務”請求, 達到將其網絡資源和系統資源耗盡的目的, 使之無法向真正正常請求的用戶提供服務. Web 服務器、DNS 服務器多為最常見的攻擊目標, 最終實現帶有利益的惡意刷網站流量、Email 垃圾郵件群發、癱瘓競爭對手等違反道德的商業活動的目的. DDoS 攻擊作為互聯網時代網絡安全領域使用頻率最高、最易實施和影響范圍最廣的網絡攻擊行為, 使軍隊、國家政府機關、企事業單位面臨嚴峻的網絡信息安全威脅和挑戰.

國內外眾多科研機構和人員針對 DDoS 攻防評估做了大量研究, 并取得了一定的成果, 文獻[2]提出一種應對 DDoS 攻擊防范機制的評估分類標準, 指出在評估一種防御機制中應用的一些標準參數, 但缺乏具體實驗比較. 文獻[3]提出 DDoS 防御機制評估框架, 但該方法需要一個嚴格假設才能清楚區分攻擊包和合法包, 在實際的網絡攻防對抗中難以做到. 文獻[4]提出了一種基于多屬性決策的 DDoS 防御策略遴選算法, 綜合考慮了各方面評估指標, 為防御策略的選取提供了參考并通過模擬實驗驗證了方法的有效性. 文獻[5]提出一種基于戰略博弈的 DDoS 攻防績效評估方法, 構建了基于博弈論的攻防策略模型, 定義攻防效用函數, 通過求解混合策略納什均衡得到攻防最優策略. 上述評估方法僅從攻防結果中指標值變化或攻防行為收益的角度對 DDoS 防御策略進行評估較為片面, 屬于靜態評估, 缺乏對攻防過程的考慮并且得出最優防御措施缺乏針對性. 目前缺少一個綜合考慮攻防對抗過程及結果的 DDoS 攻防行為評估方法.

本文的主要思想是綜合考慮攻防對抗過程及結果, 從攻防行為強度和攻防收益兩方面進行 DDoS 攻防行為評估, 首先基于隨機 Petri 網理論建立 DDoS 攻防對抗網絡, 然后對 DDoS 攻防對抗網絡中的攻防行為進行攻防博弈分析, 得出攻防雙方的攻防策略, 攻防策略即攻防行為選擇概率, 將其賦予 DDoS 攻防對抗網展開攻防對抗過程, 依據攻防對抗網穩態概率對攻防行為進行評估.

2 基于隨機 Petri 網的 DDoS 攻防行為對抗網本文基于隨機 Petri 網針對 DDoS 攻防行為, 建立了攻防行為對抗網, 具體的有關隨機 Petri 網的定義可參考文獻[6].

2.1 相關定義

定義 1. 攻防收益

將攻擊行為對系統造成的損害程度定義為攻擊收 R a i R d j 益, 攻擊行為 i 的收益表示為 ; 將防御行為對受攻擊系統的恢復程度定義為防御收益, 防御行為 j 的收益表示為 .

定義 2. 攻防策略

π a i π d j π a π d 假設攻擊方有 n 個攻擊行為可供選擇, 防御方有 m 個防御行為可供選擇, 用 表示攻擊方選擇攻擊行為 i 的概率, 用 表示防御方選擇防御行為 j 的概率, 則定義攻擊方選擇攻擊行為的策略為 , 定義防御方的選擇防御行為策略為 : π a=(π1 a , π2 a ,··· , πn a )π1 a+π2 a+···+πn a=1 π d= ( π1 d , π2 d ,··· , πn d ) π1 d+π2 d+···+πn d=1

定義 3. 攻防行為強度

λ 將單位時間內攻防行為產生或清洗攻擊流量的能力視為攻防行為的強度, 用 表示.

定義 4. DDoS 攻防行為對抗網

ADS PN = (N,P,T,F, π, λ,R,U,S ) 用一個九元組來表示一個 DDoS 攻防行為對抗網, , 其中: (1) N={Na, Nd}, Na 代表攻擊方, Nd 代表防御方; (2) P = P1∪ P2∪ ··· ∪ Pn 為庫所集合, 表示攻防雙方可能所處的狀態; (3) T=A ∪ D 為攻防行為集合, A={a1 , a2 ,…, an}表示攻擊行為集合; D= {d1 , d2 ,…, d m }表示防御行為集合; ∈ ∪ ⊆ × ⊆ × ∩ φ ∪ ,φ (4) F I O 為弧的集合, 其中 I P T, O T P, 同時 P T= 且 P T , 其中表示空集合; (5) π: T→[0, 1], 表示瞬間變遷的選擇概率即攻擊行為或者防御行為的選擇概率; (6) λ ={ λ 1, λ 2,…, λ n}, 表示攻防行為強度; (7) R: T→{R1, R2,…, Rn}表示攻擊或防御行為執行后帶來的收益; (8) S 為標識集合, 常用 S0 表示 ADSPN 的初始狀態.

2.2 DDoS 攻防行為描述

選取典型的 DDoS 攻防對抗行為作為構建 DDoS 攻防對抗網的行為集合.

2.2.1 攻擊行為

(1) TCP 連接洪水攻擊

TCP 連接洪水攻擊是在 TCP 連接創建階段對服務器資源進行攻擊的. 攻擊者可以利用大量受控主機, 通過快速建立大量惡意的 TCP 連接占滿被攻擊服務器的連接表, 使目標無法接受新的 TCP 連接請求, 從而達到拒絕服務攻擊的目的.

(2) SYN 洪水攻擊

[7] SYN 洪水攻擊是最經典的一種拒絕服務攻擊方式, 攻擊者利用大受控主機發送大量的 TCP SYN 報文, 使服務器打開大量的半開連接, 占滿服務器的連接表, 從而影響正常用戶與服務器建立會話, 造成拒絕服務.

(3) Sockstress 攻擊

Sockstress 攻擊是一種慢速攻擊 TCP 連接的方法. 在 TCP 傳輸數據時, 先將數據包臨時存儲在接收緩沖區中, 該緩沖區的大小是由 TCP 窗口表示的. 如果 TCP 窗口大小為 0, 則表示該緩沖區已被填滿, 發送端停止發送數據, 直到接收端窗口發生更新. Sockstress 攻擊就是利用該原理長時間維持 TCP 連接, 以達到拒絕服務攻擊的目的.

2.2.2 防御行為

(1) 攻擊的治理[8,9]

對 DDoS 攻擊的治理就是對攻擊源節點的治理, 發現并阻斷 DDoS 攻擊的源節點, 能夠從源頭停止正在進行的 DDoS 攻擊.

(2) 攻擊的緩解[10]

緩解 DDoS 攻擊的主要方法是對網絡流行清洗, 即設法將惡意的網絡流量從全部流量中去除, 只將正常的網絡流量交付給服務器.

2.3 DDoS 攻防行為對抗網

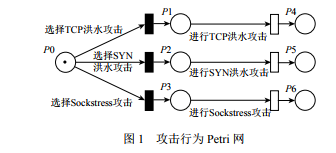

根據 2.2 節攻防行為描述, 我們首先構建攻擊方攻擊行為 Petri 網和防御方防御行為 Petri 網, 然后將攻擊方和防御方的攻防行為 Petri 網進行組合, 構成 DDoS 攻防行為對抗網. π λ 在圖 1 中, 庫所表示攻擊方所處狀態; 瞬間變遷表示攻擊方對攻擊行為的選擇, 包含選擇概率參數 ; 連續變遷表示攻擊行為的執行過程, 包含行為執行強度參數 .在圖 2 中, 庫所表示防御方所處狀態; 瞬間變遷表示防御方對防御行為的選擇, 包含選擇概率參數 ; 連續變遷表示防御行為的執行過程, 包含行為執行強度參數 .

攻擊和防御是在網絡攻防中是對立同一的整體, 二者相互依存. 在 DDoS 攻防對抗中, 攻擊方首先進行攻擊, 防御方檢測到攻擊后會采取防御行為抵御攻擊, 然后攻擊方會調整攻擊策略再次攻擊, 防御方也會調整策略進行防御, 這就形成一個循環的攻防對抗過程. 我們依據這個過程將攻擊方和防御方的攻防行為 Petri 網進行組合, 構成 DDoS 攻防行為對抗網, 如圖 3 所示.DDoS 攻防對抗網中庫所及變遷具體含義如表 1 和表 2 所示. 在 DDoS 攻防對抗網中, 我們以攻擊方準備發動攻擊作為初始狀態, 攻擊方發動攻擊, 防御方對攻擊行為展開防御使得攻擊失效, 攻擊方會再次發動攻擊, 攻防對抗循環進行, 最終攻防對抗網會達到一個穩定狀態, 即攻防雙方會處于某個攻防狀態的穩定概率, 我們依此來對攻防行為進行評估。

3 基于攻防博弈的 DDoS 攻防策略求解方法

對于 DDoS 攻防對抗網, 攻防博弈的雙方為攻擊方和防御方, 在攻防博弈過程中, 攻防雙方作為理性的局中人均以最大化自身收益作為選擇攻防行為的準則, 一方的收益是在另一方的損失下得到的, 因此我們用零和博弈來描述攻擊方和防御方兩個局中人的博弈關系, 將防御方看做是與攻擊方收益相反的局中人.

定義 5. 攻防效用函數

U a ( ai ,dj ) U d ( dj ,ai ) 用 表示攻擊方采取行為 ai , 防御方采取行為 dj 時攻擊方的收益函數, 表示攻擊方采取行為 ai , 防御方采取行為 dj 時防御方的收益函數, 具體求解公式如下: U a (ai ,bj) = R a i −R b j U d (bj ,ai) = R b j −R a i

定義 6. 攻防策略納什均衡

π a∗ π d∗ E ( π a , πd ) π a π d 假設 、 分別為攻防雙方最大化自身收益的攻防策略, 用 表示為攻擊方采用策略 、防御方采用策略 時雙方博弈的收益期望, 計算公式為: E ( π a , πd ) = ∑ ∀ai∈A ∑ ∀di∈D πi a πj dU a (ai ,di) 那么攻防策略納什均衡應滿足以下兩個條件: E ( π a∗ , πb∗ ) ⩾ E ( π a , πb∗ ) (1) E ( π a∗ , πb∗ ) ⩾ E ( π a∗ , πb ) (2) 當攻防博弈達到納什均衡時, 雙方所選擇的策略都是應對對方的最優策略, 攻防雙方所獲得的收益都是最大的, 任何一方都不會主動降低自身收益去改變策略. 假設攻防博弈雙方都是理性的局中人, 它們均要最大化自己的效用. 攻防雙方零和博弈納什均衡策略具體求解步驟如下: (1) 輸入攻防雙方所有攻防行為收益: R a 1 ,R a 2 ,··· ,R a n R d 1 ,R d 2 ,··· ,R d m U a (ai ,bj) U d (bj (2) 根據攻防行為收益函數 和 ,ai) 求得攻防行為博弈矩陣 B: B= ( U a (a1,b1),U d (b1,a1) ) (U a (a1,b2),U d (b2,a1) ) ··· ( U a (a1,bm),U d (bm,a1) ) ( U a (a2,b1),U d (b1,a2) ) (U a (a2,b2),U d (b2,a2) ) ··· ( U a (a2,bm),U d (bm,a2) ) . . . . . . . . . ( U a (an,b1),U d (b1,an) ) (U a (an,b2),U d (b2,an) ) ··· ( U a (an,bm),U d (bm,an) ) (3) 將得到的攻防行為博弈矩陣輸入 Gambit 軟件中, 利用 Gambit 軟件中 Qre 工具計算攻防策略納什均衡. (π a∗ , πb∗ ) (4) 輸出 DDoS 攻防對抗行為攻防策略納什均衡 . 上述步驟求得的攻防策略將會給 DDoS 攻防對抗網中瞬時變遷選擇概率的設置提供依據.

4 穩態分析與仿真評估

4.1 穩態分析

文獻[11]已經證明, 一個隨機 Petri 網同構于一個連續時間馬爾科夫鏈, 所以本文所建立的 DDoS 攻防對抗網也同構于一個連續時間馬爾可夫鏈 (MC), 將 DDoS 攻防對抗網在隨機 Petri 網仿真軟件 PIPE 上進行仿真, 得到與之同構的馬爾可夫鏈如圖 4 所示.

在圖 4 中, S0、S4、S5、S6 為消失狀態, 因為它們所關聯的庫所觸發瞬間變遷, 不存在穩態概率; S1、 S2、S3、S7 、S8、S9、S10 、S11、S12 為有形狀態, 存在穩態概率. 其中, S3 表示攻擊方處于 TCP 連接洪水攻擊狀態、S2 表示攻擊方處于 SYN 洪水攻擊狀態、S1 表示攻擊方處于 Sockstress 攻擊狀態; S12 表示防御方處于對 TCP 連接洪水攻擊源進行阻斷狀態、 S11 表示防御方處于對 TCP 連接洪水攻擊流量清洗狀態、S9 表示防御方處于備對 SYN 洪水攻擊源進行阻斷狀態、S10 表示防御方處于對 SYN 洪水攻擊流量清洗狀態、S8 表示防御方處于對 Sockstress 攻擊源進行阻斷狀態、S7 表示防御方處于對 Sockstress 攻擊流量清洗狀態. 根據同構馬爾可夫鏈中有形狀態之間的轉換關系, 我們可以得到穩定狀態的可達標識集, 如表 3 所示.

4.2 仿真評估

首先我們只考慮攻防行為收益, 根據攻防效用函數建立攻防博弈矩陣, 如表 4 所示. 根據攻防博弈矩陣使用軟件 Gambit 使用軟件計算攻防策略納什均衡, 圖 5 描述了計算攻防策略納什均衡的過程.

由圖 5 可知, 最終收斂的值即為攻防策略納什均衡, 計算結果為: π a∗ = (0.0612,0.2180,0.7278) π b∗ = (0.3333,0.6667) 由此可知, 攻擊方為了最大化自身收益, 最有可能采取 Sockstress 攻擊, 而對防御方而言, 針對各類 DDoS 攻擊最優的防御措施是對攻擊流量進行清洗. π λ

然后我們綜合考慮攻防行為強度和攻防行為收益, 將攻防博弈求解納什均衡得到攻防行為策略賦予 DDoS 攻防對抗網, 作為瞬間變遷選擇執行概率參數 . 針對 DDoS 攻擊而言, 攻擊流量大小是衡量攻擊強度的重要指標, 我們以處理攻擊流量的速率作為衡量攻擊強度參數 的依據. 由于洪水攻會要在短時間內發送大量的攻擊流量, 而慢速攻擊不需要在短時間發送大量流量, 所以洪水攻擊較慢速攻擊而言攻擊強度較大; 針對于洪水攻擊, 對攻擊流量清理會比阻斷攻擊源在短時間內處理攻擊流量更多, 所以其行為強度較大, 而針對慢速攻擊, 阻斷攻擊源會比對攻擊流量清理在短時間內處理攻擊流量更多, 因此其行為強大較大. 對 DDoS 攻防對抗網變遷參數設置如表 5 所示, 使用隨機 petri 網建模軟件 PIPE 對 DDoS 攻防對抗網進行仿真, 進行穩態概率求解, 最終求得穩態概率: p(S 3) = 0.0545; p(S 2) = 0.09706; p(S 1) = 0.06481 p(S 12) = 0.00908; p(S 11) = 0.06481 p(S 9) = 0.03235; p(S 10) = 0.12943 p(S 8) = 0.32405; p(S 7) = 0.21605 πt1= p(S 3) p(S 3)+p(S 2)+p(S 1) πt2= p(S 2) p(S 3)+p(S 2)+p(S 1) πt3= p(S 1) p(S 3)+p(S 2)+p(S 1) πt7= p(S 12) p(S 12)+p(S 11) πt8= p(S 11) p(S 12)+p(S 11) πt9= p(S 9) p(S 9)+p(S 10) πt10= p(S 10) p(S 9)+p(S 10) πt11= p(S 8) p(S 8)+p(S 7) πt12= p(S 10) p(S 9)+p(S 10)

我們用以上公式對上述攻防雙方所處攻防狀態的概率進行處理, 使得結果更加清晰, 得到: 攻擊方攻擊狀態概率 π a ′ = (0.2519,0.4486,0.2995) 防御方針對三種攻擊的防御狀態概率 π d ′ = (0.1111,0.8889) π d ′′ = (0.2000,0.8000) π d ′′′ = (0.6000,0.4000) 由此可知, 對于攻擊方而言, 攻擊方最可能處于 SYN 洪水攻擊狀態, 即最可能發動 SYN 洪水攻擊; 而對防御方而言, 針對于洪水攻擊, 防御方最可能采取攻擊流量清洗措施, 針對于慢速攻擊而言防御方最可能采取阻斷攻擊源措施抵御 DDoS 攻擊. 參考文獻[5,12]中針對基于博弈的 DDoS 攻防對抗評估方法, 只考慮攻防收益, 通過建立攻防博弈矩陣求得到 DDoS 攻防對抗評估結果為: π a∗ = (0.0612,0.2180,0.7278) π d∗ = (0.3333,0.6667) 將本文得到 DDoS 攻防對抗評估結果與用文獻[5,12]方法得到的結果進行對比可以看出, 運用博弈論和隨機 Petri 網思想綜合考慮攻防行為強度和攻防行為收益評估出最優攻擊行為是 SYN 洪水攻擊, 同時攻擊行為概率相差較小, 表明評估結果更加貼近實際, 并且防御行為評估具有針對性, 對于不同攻擊行為, 本文方法能評估得出針對其最有效的防御行為.

5 結束語

本文基于隨機 Petri 網建立了 DDoS 攻防對抗網, 基于博弈論思想進行攻防博弈, 得出攻防行為策略并賦予攻防對抗網, 綜合考慮攻防行為收益和攻防行為強度兩方面針對 DDoS 攻防行為進行攻防對抗并評估, 得出的評估結果比只運用博弈論思想考慮攻防行為收益得到的評估結果更加合理且具有針對性. 本文的研究成果可運用于攻擊行為的預測和防御策略的主動選取并提前部署. 下步工作就是結合評估結果對實際 DDoS 攻防對抗實驗進行驗證, 通過實際驗證結果對本文所建立的攻防對抗網參數進行優化, 使其更具準確性和通用性.

參考文獻

1 鮑旭華, 洪海, 曹志華. 破壞之王: DDoS 攻擊與防范深度剖析. 北京: 機械工業出版社, 2014. Mölsä JVE. A taxonomy of criteria for evaluating defence mechanisms against flooding DoS attacks. Blyth A. EC2ND 2005. London: Springer, 2006. 13–22.

2 Mölsä JVE. A taxonomy of criteria for evaluating defence mechanisms against flooding DoS attacks. Blyth A. EC2ND 2005. London: Springer, 2006. 13–22.

3 Meadows C. A cost-based framework for analysis of denial of service in networks. Journal of Computer Security, 2001, 9(1-2): 143–164. [doi: 10.3233/JCS-2001-91-206]

4 黃亮, 馮登國, 連一峰, 等. 一種基于多屬性決策的 DDoS 防護措施遴選方法. 軟件學報, 2015, 26(7): 1742–1756. [doi: 10.13328/j.cnki.jos.004673]

基于攻防博弈和隨機 Petri 網的 DDoS 攻防對抗評估相關論文期刊你還可以了解:《中國計算機科學前沿計算機科技雜志》

文章標題:基于攻防博弈和隨機 Petri 網的 DDoS 攻防對抗評估

轉載請注明來自:http://www.56st48f.cn/fblw/wenyi/shehui/40200.html

相關問題解答

攝影藝術領域AHCI期刊推薦《Phot...關注:105

Nature旗下多學科子刊Nature Com...關注:152

中小學教師值得了解,這些教育學...關注:47

2025年寫管理學論文可以用的19個...關注:192

測繪領域科技核心期刊選擇 輕松拿...關注:64

及時開論文檢索證明很重要關注:52

中國水產科學期刊是核心期刊嗎關注:54

國際出書需要了解的問題解答關注:58

合著出書能否評職稱?關注:48

電信學有哪些可投稿的SCI期刊,值...關注:66

通信工程行業論文選題關注:73

SCIE、ESCI、SSCI和AHCI期刊目錄...關注:120

評職稱發論文好還是出書好關注:68

復印報刊資料重要轉載來源期刊(...關注:51

英文期刊審稿常見的論文狀態及其...關注:69